VMware: Kritieke kwetsbaarheid in VMware vCenter-server actief aangevallen

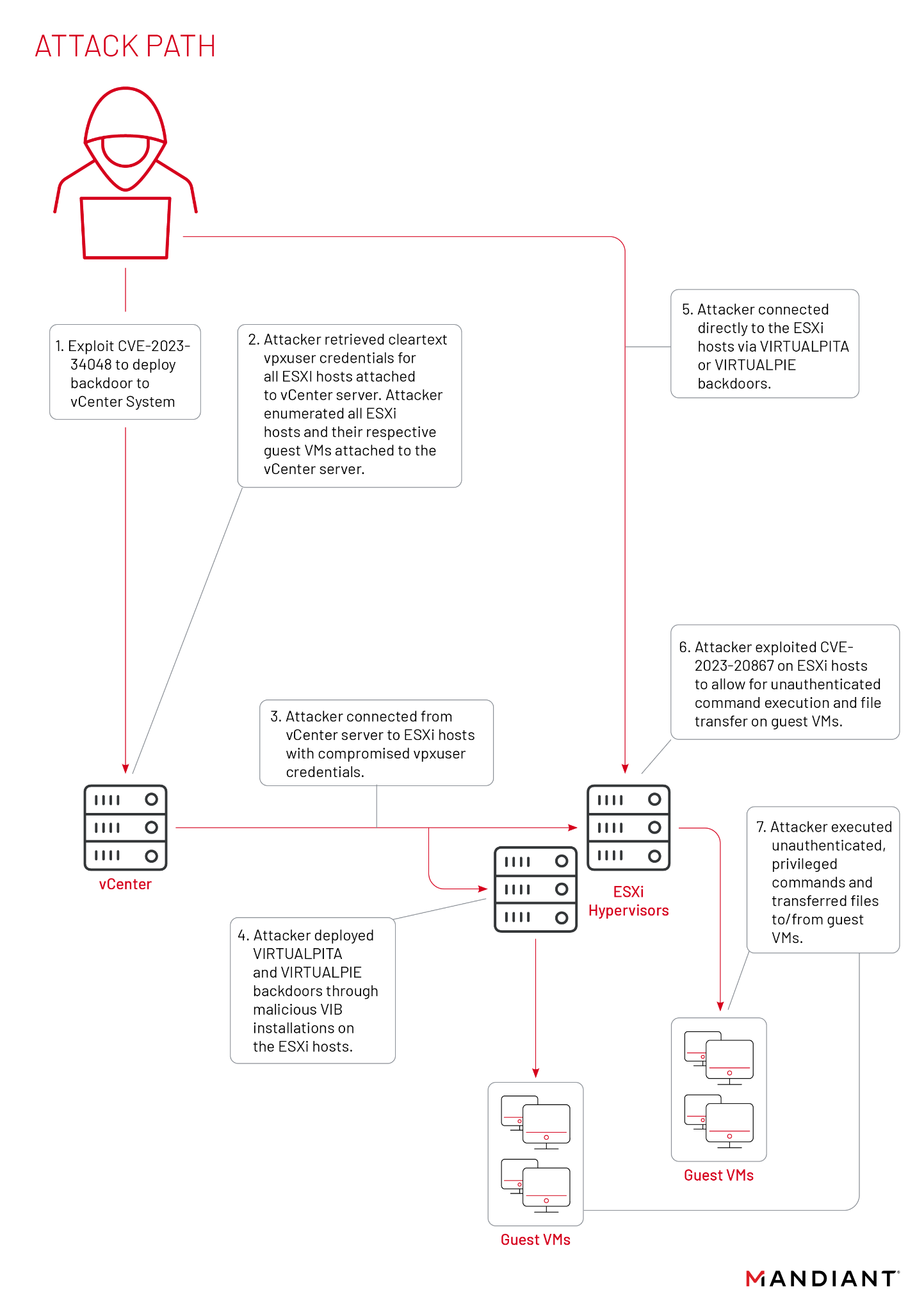

Aanvallers maken actief misbruik van een kritieke kwetsbaarheid in VMware vCenter Server en VMware Cloud Foundation waardoor het mogelijk is om kwetsbare systemen op afstand over te nemen. Op 25 mei kwam VMware met beveiligingsupdates, maar er zijn nog altijd ongepatchte servers. Die zijn een aantrekkelijk doelwit voor aanvallers, aldus het Cybersecurity and Infrastructure Security Agency (CISA) van het Amerikaanse ministerie van Homeland Security.

De kwetsbaarheid, CVE-2021-21985, is op een schaal van 1 tot en met 10 wat betreft de impact met een 9,8 beoordeeld. VCenter is een oplossing voor het beheer van virtual machines en gevirtualiseerde servers en wordt standaard geleverd met de vSAN-plug-in. Deze plug-in controleert invoer van gebruikers onvoldoende, waardoor een aanvaller met toegang tot de vCenter-server op afstand willekeurige code kan uitvoeren. Het maakt niet uit of er van vSAN gebruik wordt gemaakt of niet.

Hoewel beveiligingsupdates om het probleem te verhelpen sinds 25 mei beschikbaar zijn maken aanvallers inmiddels actief misbruik van de kwetsbaarheid om systemen over te nemen, waarschuwt het CISA. Ook securitybedrijf Bad Packets meldt dat aanvallers op grote schaal naar kwetsbare servers zoeken. Een exploit om misbruik van het beveiligingslek te maken is inmiddels op internet te vinden. Organisaties wordt dan ook aangeraden om de patches te installeren en wanneer dat niet mogelijk is een workaround toe te passen.